Для хранения провайдер предлагает специальные VPS на базе HDD в RAID, способные вместить до

Среди своих преимуществ платформа выделяет низкие цены и отзывчивую техническую поддержку, способную помочь в

Ниже — обзор популярных сервисов авторизации по звонку, с помощью которых вы сможете быстро

Музыкальное сопровождение не только создает атмосферу, но и помогает игрокам ориентироваться в игровом процессе.

Несколько десятков удобных отчетов, высокая точность данных (за счет использования машинного обучения), API для

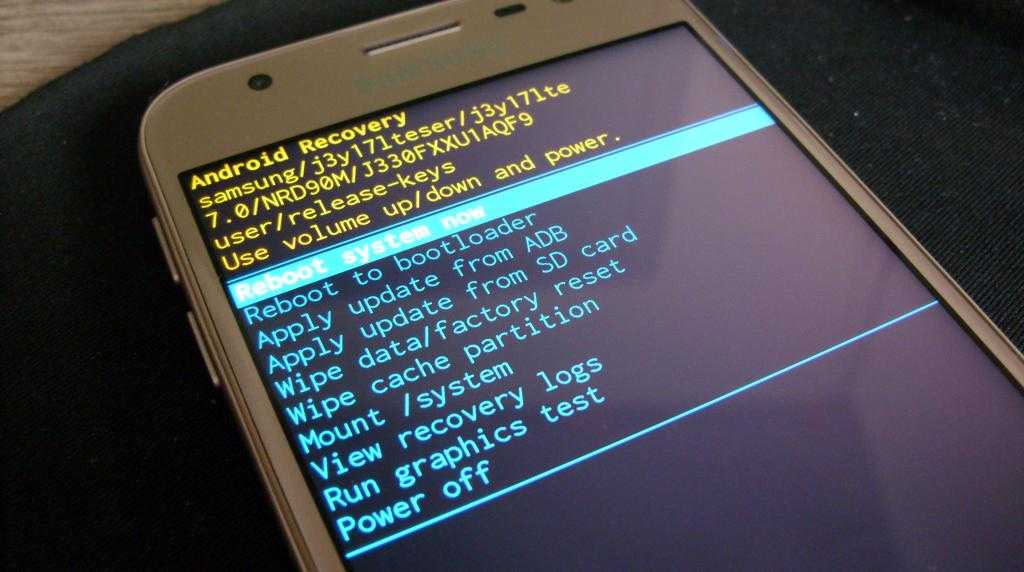

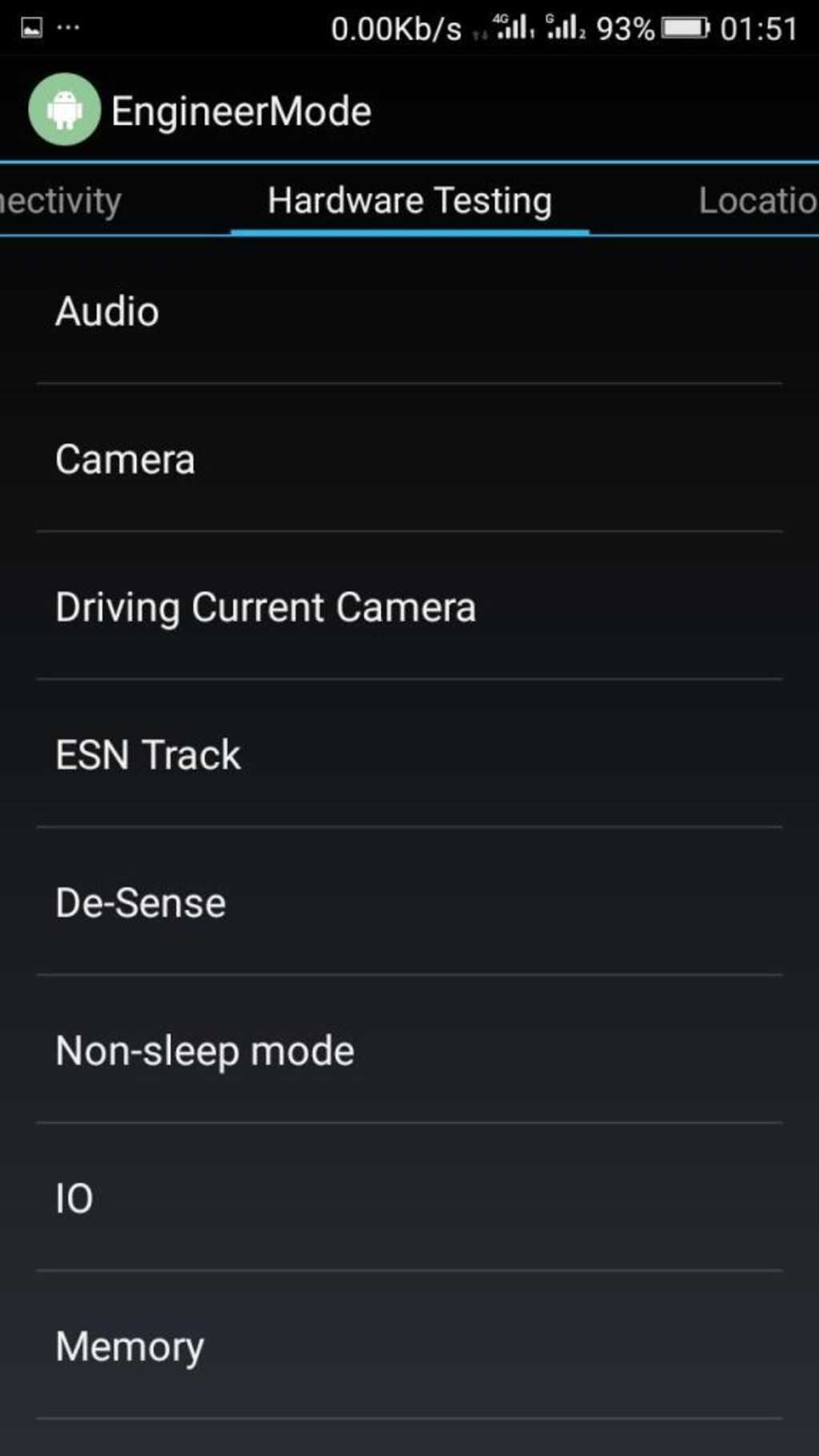

Разблокировка загрузчика Xiaomi всеми возможными способами. Как можно проверить, разблокирован ли загрузчик на вашем

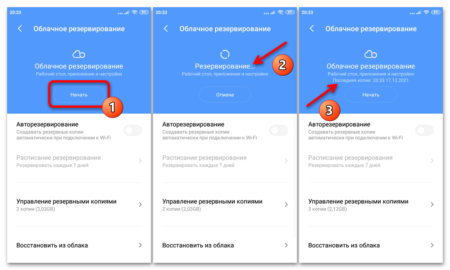

Как сбросить телефон до заводских настроек: подготовительные действия и необходимость. Лучшие варианты очищения через

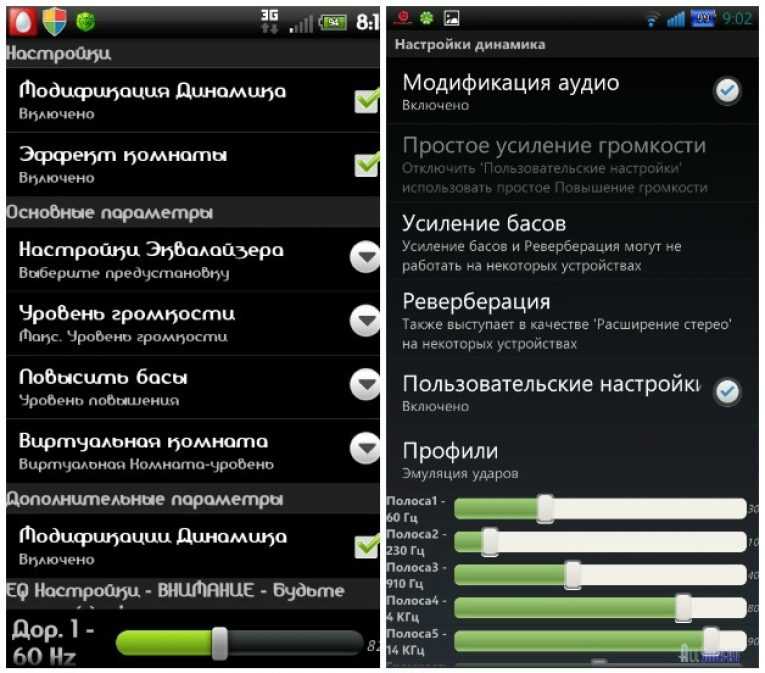

?Слишком тиха звонок телефона 2022 году и можно исправить, если разобраться, как увеличить громкость

Какие популярные игры были на денди: список самых популярных хитов. Где загрузить игры для

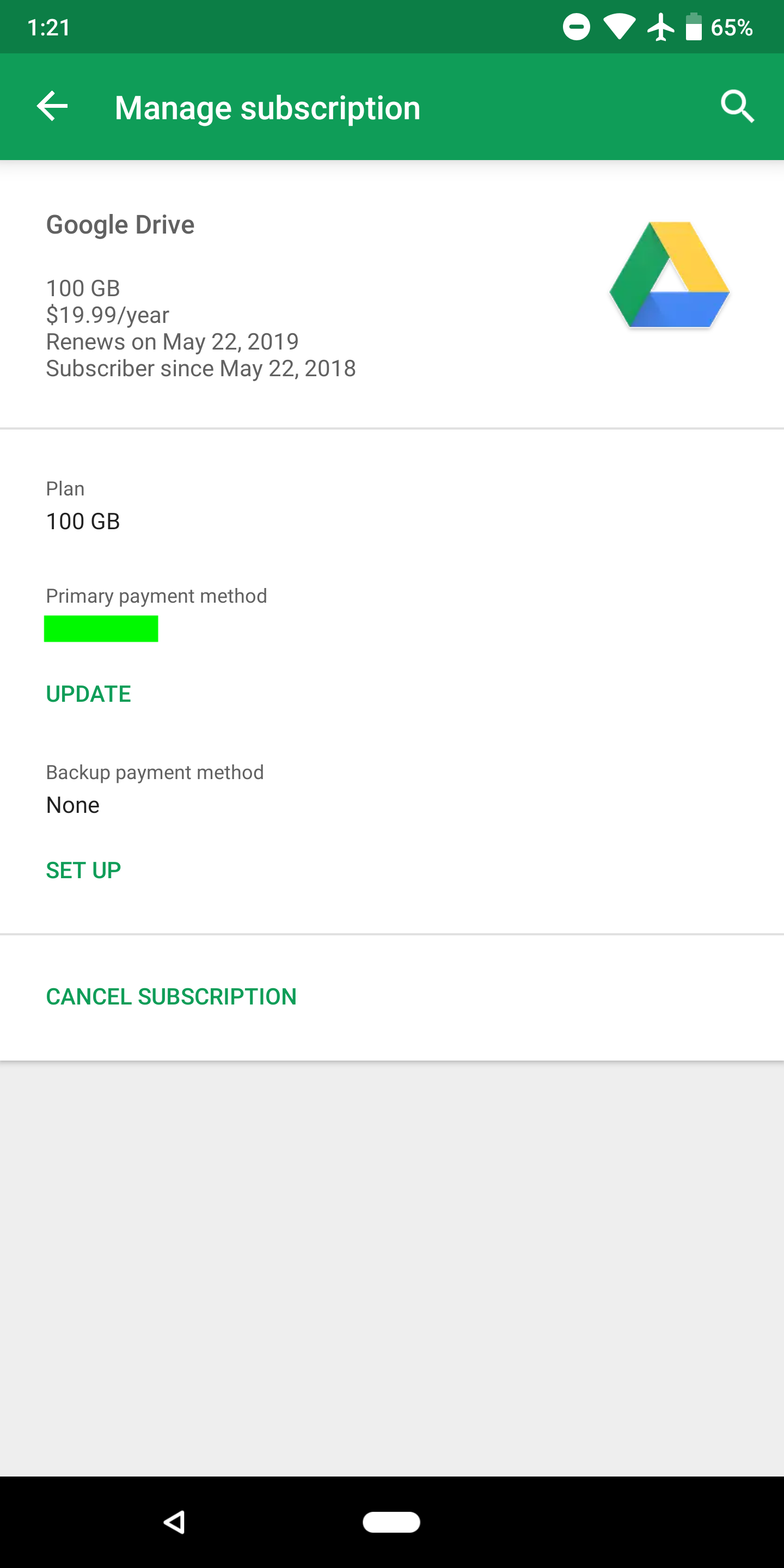

Способы правильно отписаться от подписки в Google play. Как правильно проверить список платных и

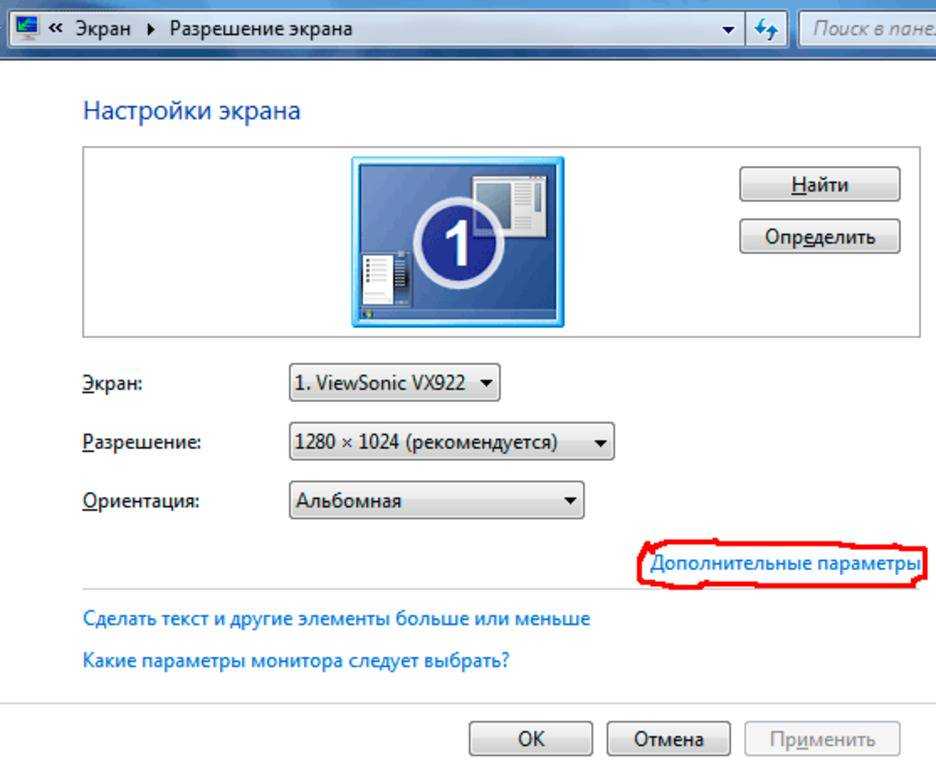

Разбираемся, что такое частота обновления монитора, на что она влияет и какая частота лучше

Как на iPhone или iPad снимать селфи в зеркальном виде и почему иногда от

Как перезагрузить телефон или планшет на Андроиде? 9 проверенных способов. Физическая кнопка. Извлечение батареи.

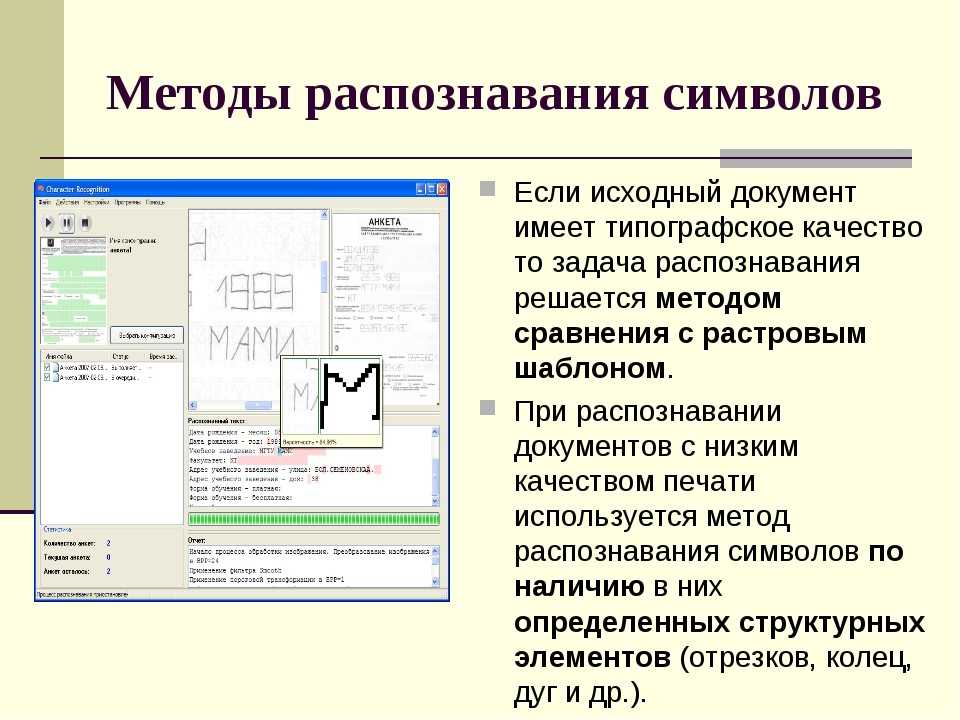

Распознавание и редактирование текста после сканирования. Какой программой это можно сделать? - Zaochnik

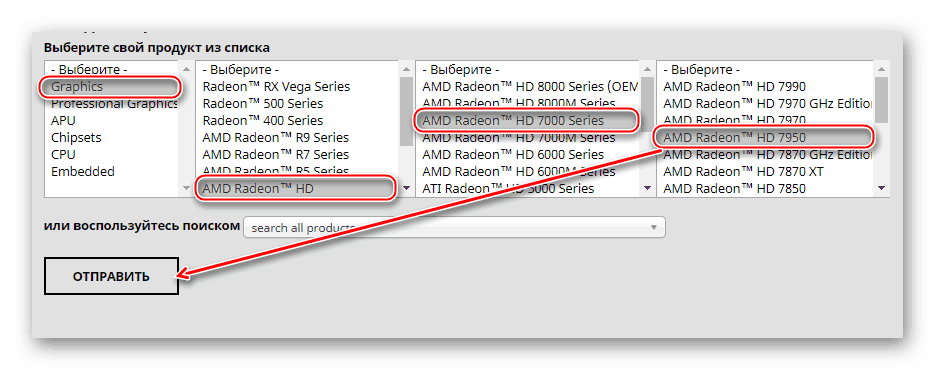

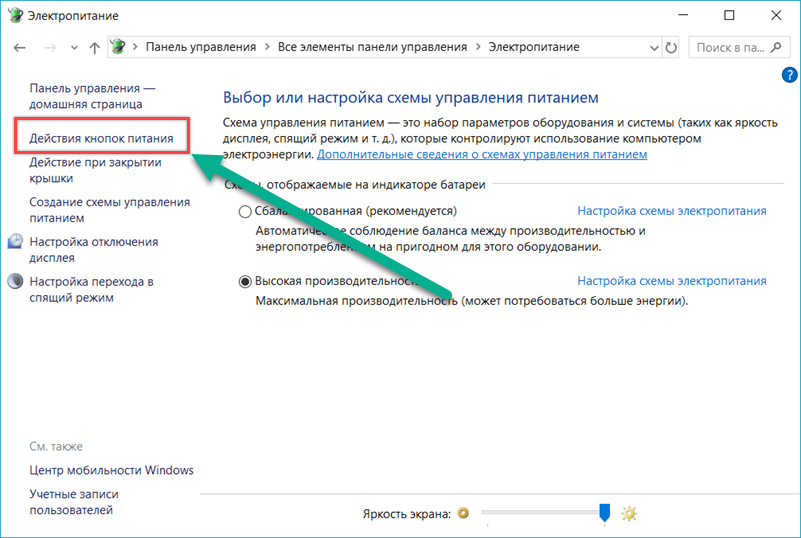

Большинство пользователей покупает готовый системный блок, подключает его к монитору, включает питание и далее

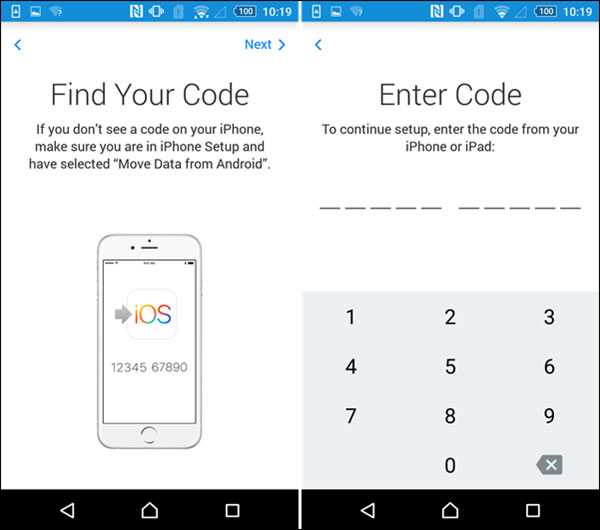

На первый взгляд может показаться что перенести с iOS на Android данные очень сложно,

Иногда громкости телефона не хватает, но существуют способы увеличить громкость звука на смартфонах Андроид,

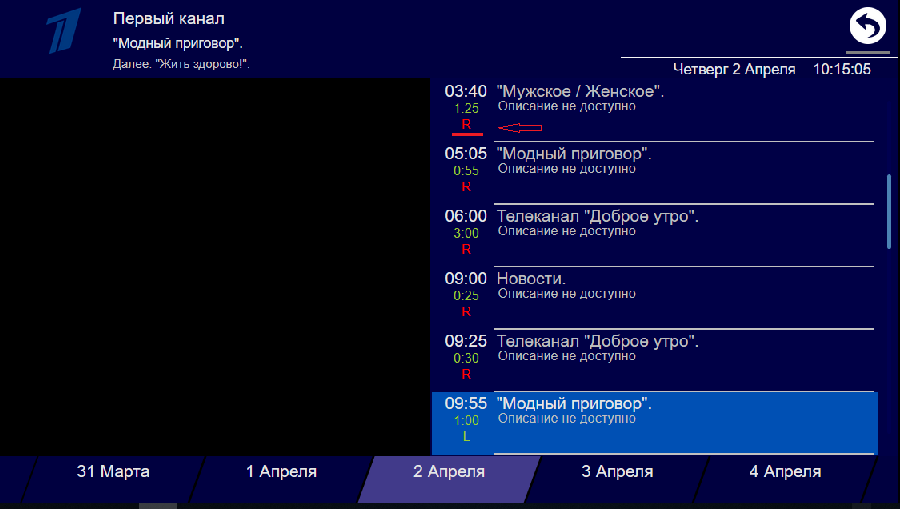

Давно откладываю написать про отт плеер, но это не спроста. Ранее у него было

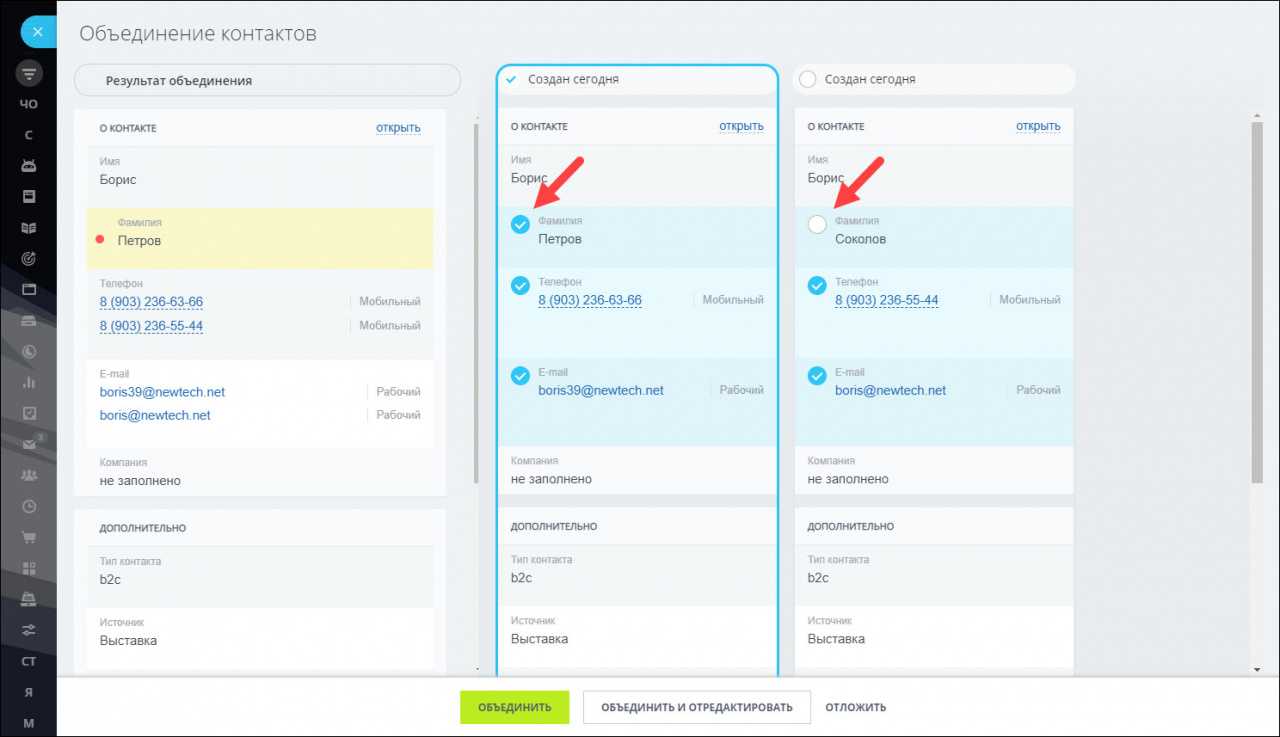

Иногда в телефонной книге на вашем мобильном устройстве появляется несколько одинаковых имен с идентичными

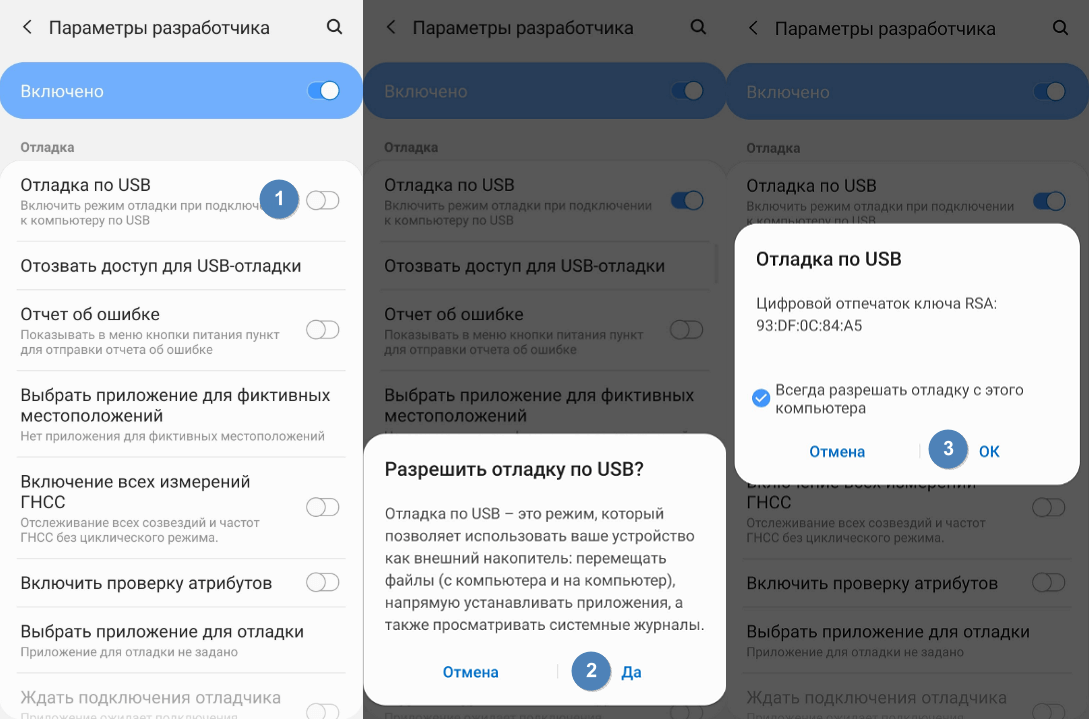

Не знаете что такое "отладка по USB", а так же как включить Отладку по

Ограничение доступа к USB портамРассмотрим 7 способов, с помощью которых можно заблокировать USB порты:Отключение

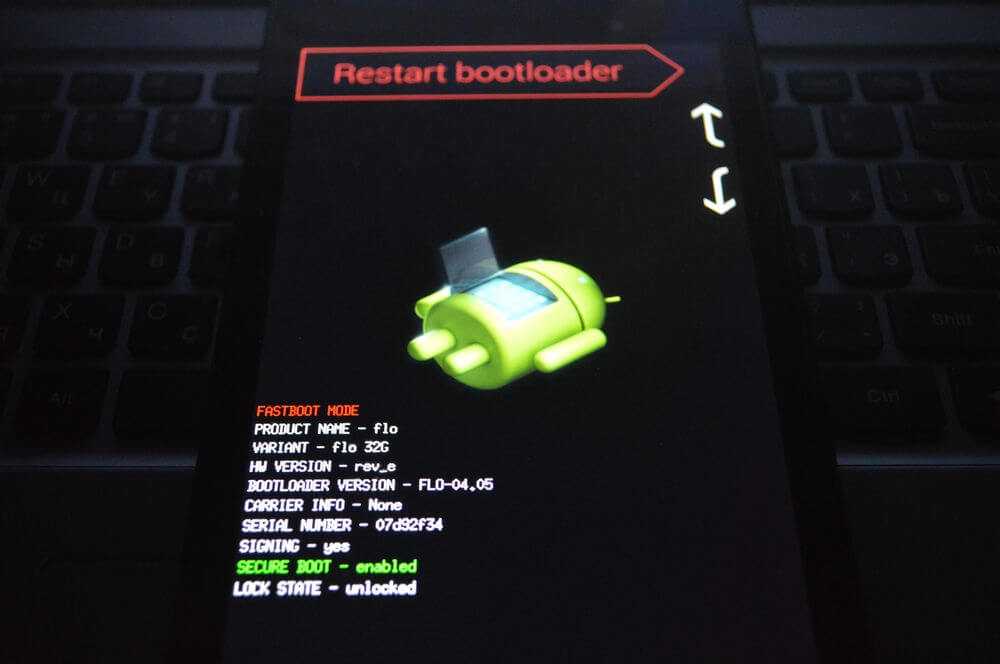

Разбираемся в причинах появления FastBoot Mode на Андроиде и что делать в этой ситуации.

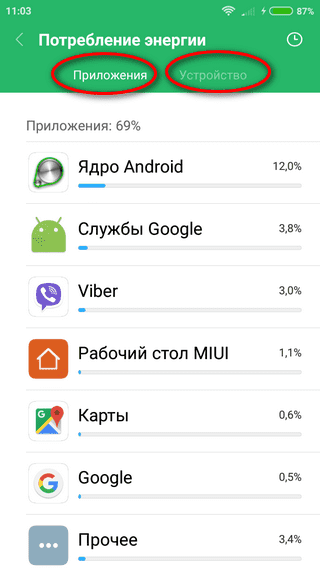

«Отключи эту функцию, и твой смартфон Xiaomi будет жить вечно», — советуют специалисты. Продлить

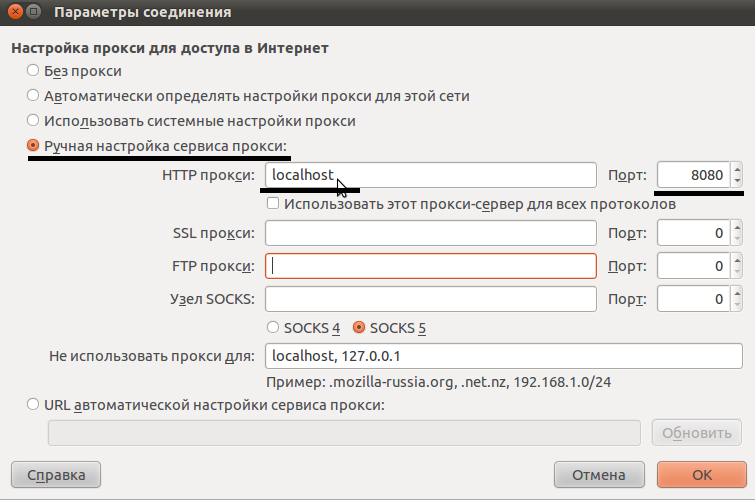

Простая пошаговая настройка SOCKS5 прокси сервера под Ubuntu 16 Данная статья является переводом статьи

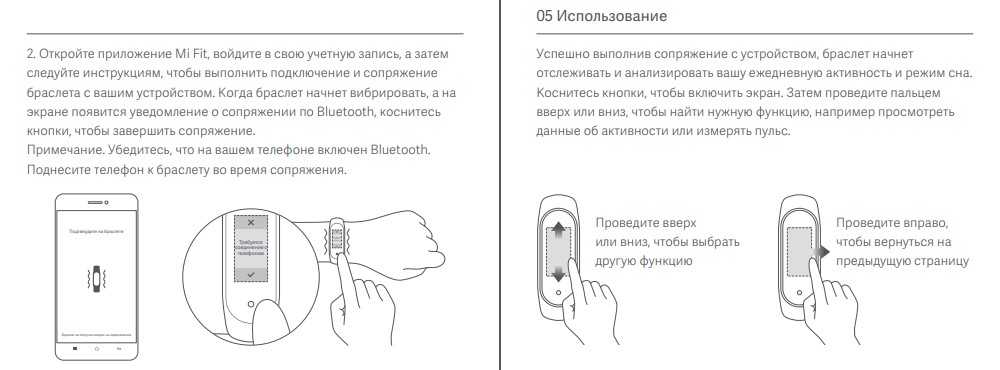

➥Не включается браслет Xiaomi Mi Band 4? ➥В статье Вы подробно узнаете о причинах

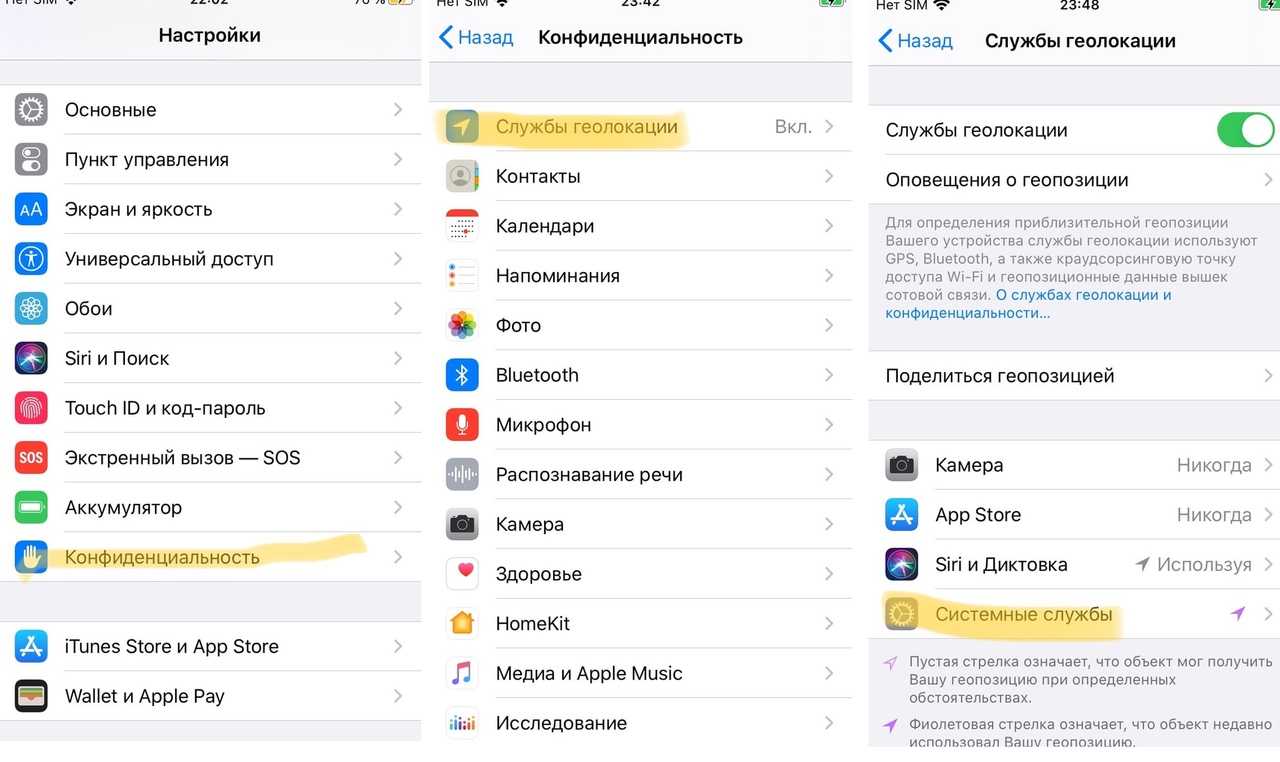

Чтобы отключить геолокацию на любом Айфоне: Запретить доступ iOs к GPS вообще, отключить в

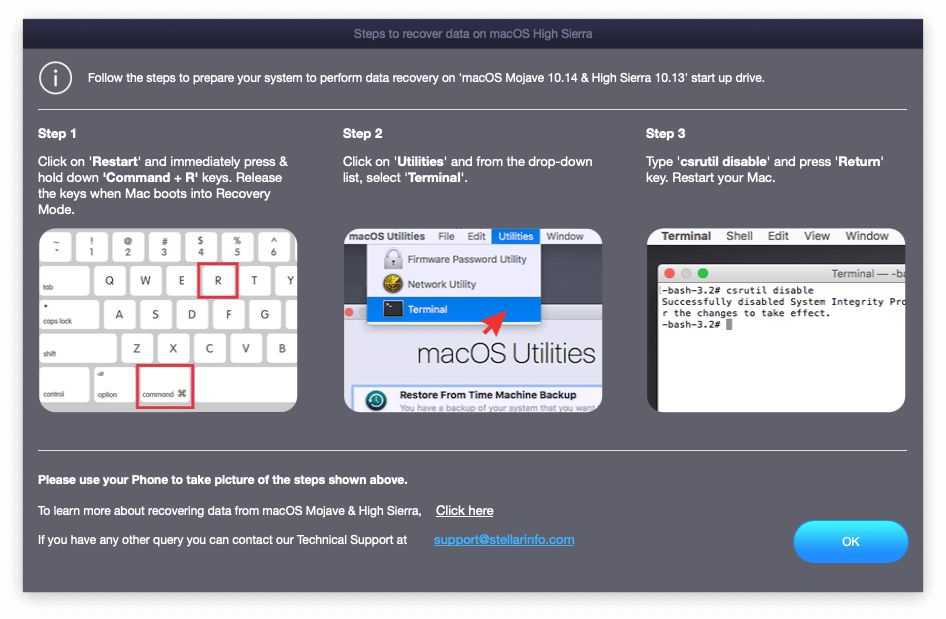

Ваш Mac имеет встроенную службу восстановления, которая позволяет вам восстановить операционную систему Mac, если

Сейчас мы расскажем, что делать в таких случаях и как добавить новый язык ввода

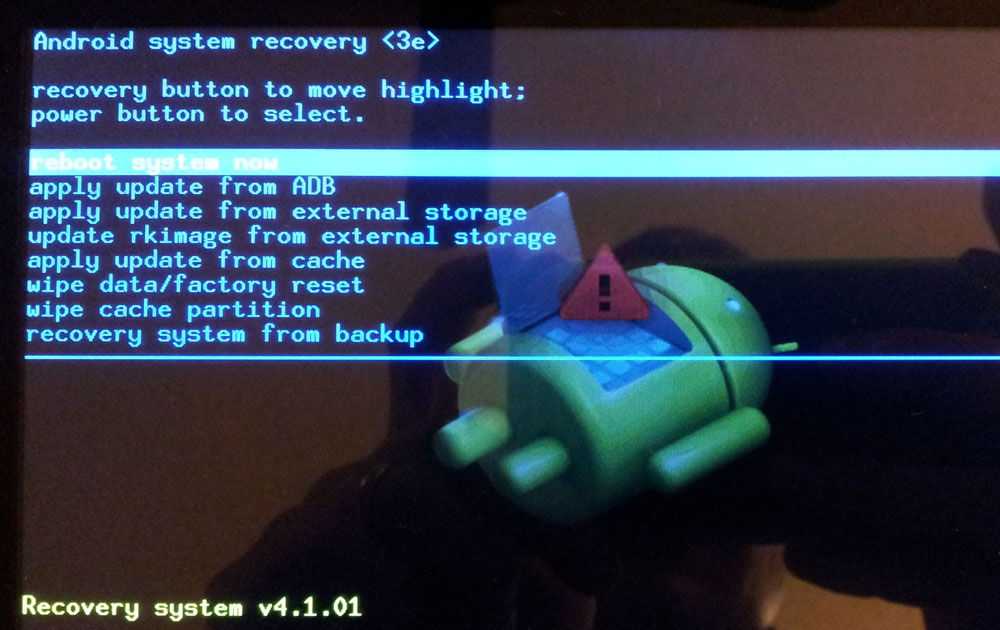

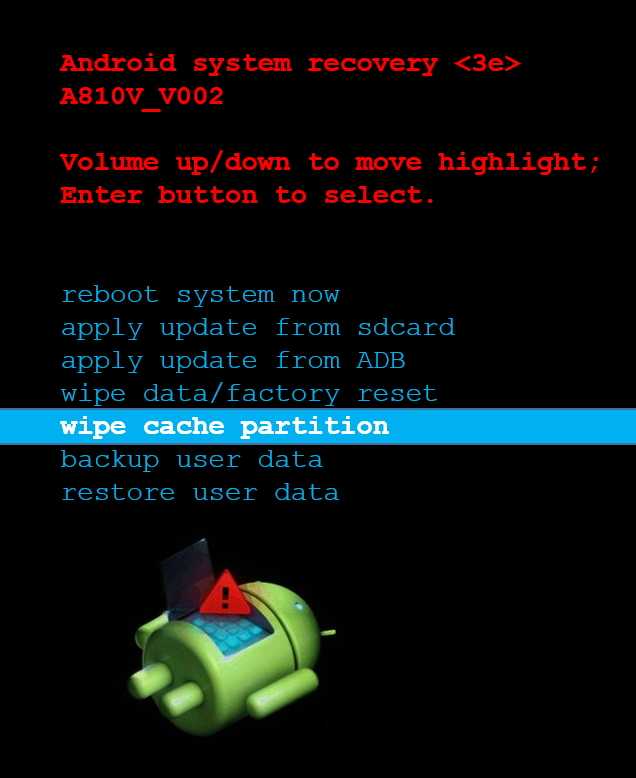

Рекавери на операционной системе Андроид. Что это такое и для чего используется. Отличия стоковых