Пошаговая инструкция по проверке параметров и устранения предупреждения «Проверить настройки прокси-сервера и брандмауэра»

Шаг 1. Проверяем подключение роутера

Для того чтобы проверить доступность роутера, необходимо выполнить команду ping с его адресом, обычно это ping 192.168.0.1 или ping 192.168.1.1 (прописано в инструкции или на наклейке, находящейся на корпусе). Если ответы положительные, следующим этапом нужно произвести аналогичную команду до нескольких ресурсов, например, ping www.google.com, ping www.ya.ru. Если доступ к ним есть, проблема не в роутере. В противном случае необходимо редактировать его настройки.

Шаг 2. Проверяем настройки TCP/IP v4

Зачастую может оказаться так, что изменились настройки протокола, которые прописаны в свойствах сетевого подключения. Чтобы проверять эти параметры, необходимо запустить «Панель управления» – «Сеть и интернет» – «Центр управления сетями и общим доступом» – «Изменение параметров адаптера». После этого выбрать нужный интерфейс, произвести щелчок правой кнопкой мыши и выбрать «Свойства», перейти на строку «IP-версии 4 (TCP/IP v4)» и нажать «Свойства». После этого можно проверить настройки и в случае необходимости отредактировать их.

Шаг 3. Проверяем настройки прокси-сервера

Параметры настроек прокси-сервера для всех систем семейства «виндовс» можно узнавать через «Панель управления» – «Свойства браузера» – «Подключения» – «Настройки сети». Если настройки указаны в браузере («Опера», «Хром», «Файерфокс» и т. д.), обычно это кнопка «Настройки» и в открывшемся окне должна присутствовать поисковая строка. В ней нужно набрать прокси и перейти по нужной ссылке. Если подключение к прокси осуществляется при помощи плагина или приложения, необходимо редактировать их параметры.

Шаг 4. Отключаем брандмауэр

Для отключения брандмауэра существует два метода:

Дополнительно можно отключить службу брандмауэра, «Панель управления» – «Администрирование» – «Просмотр локальных служб» или щелчок правой кнопкой мыши на значке компьютера и «Управление» – «Службы». Найти службу «Брандмауэр», нажать на нее двойным щелчком и нажать кнопку «Остановить».

Внимание! Остановка службы защитника может вызывать ошибки работы некоторых других служб Windows, например, общего доступа к принтерам. Как видно, проблема, возникающая иногда при попытке организации соединения с интернет-ресурсом, имеет много причин возникновения

Для ее решения необходимо как проверить настройки прокси-сервера и брандмауэра для Windows 7, 8 или 10, так и принять во внимание другие особенности параметров ОС

Как видно, проблема, возникающая иногда при попытке организации соединения с интернет-ресурсом, имеет много причин возникновения

Для ее решения необходимо как проверить настройки прокси-сервера и брандмауэра для Windows 7, 8 или 10, так и принять во внимание другие особенности параметров ОС

- https://wifigid.ru/poleznoe-i-interesnoe/kak-proverit-nastrojki-proksi-servera-i-brandmauera

- https://lifehacki.ru/proverte-nastrojki-proksi-servera-i-brandmauera/

- https://vpautinu.com/oshibki/proverit-nastroyki-proksi-servera-i-brandmauera

Тестовый стенд

Для тестов я использовал ноутбук со свежеустановленной Windows 10 Pro и достойными характеристиками: 32 Гбайт ОЗУ, новенький SSD и процессор Intel Core i5. Так что ресурсов точно должно хватить.

На соседнюю машину также был установлен Burp Suite, а на тестовую — Wireshark и корневой сертификат из Burp для перехвата шифрованного трафика. Забегая вперед, скажу, что это оказалось бесполезно: браузер не хочет использовать прокси, а при попытке принуждения к этому отказывается работать вообще. Сертификат для перехвата трафика также игнорируется, так что подсмотреть, что именно передается, оказалось невозможно.

DPI — глубокий анализ пакетов ( Deep Packet Inspection)

Во время обычного анализа пакетов считываются метаданные пакета (в основном заголовки). DPI же просматривает содержимое пакета. По сути, DPI анализирует полезную нагрузку и пытается понять, всё ли с ней нормально.

В нашем случае DPI с помощью отслеживания аномалий может обнаружить ICMP-туннель, просмотрев полезную нагрузку и увидев, что она отличается от ожидаемой. Таким образом, мы не сможем скрыть все параметры.

Так а зачем тогда вообще возиться с ICMP-туннелированием?

Потому что:

- DPI встречается далеко не везде.

- Большинство DPI-инструментов полагаются на базу с сигнатурами — если для ICMP-сообщений сигнатур нет, то и туннель обнаружить не получится.

- Даже если в базе найдётся подходящая сигнатура, оператор сначала должен настроить её на работу в активном режиме.

Почему он может её не активировать?

- На проверку каждой сигнатуры требуются ресурсы (преимущественно процессор и время), что может замедлить сеть.

- Проверка сети может проводиться с помощью разных ping-сообщений с разным размером полезной нагрузки (например, отправит ping-сообщение с полезной нагрузкой в размере 1234 байт) для диагностики проблем, связанных с MTU. Активация подобной сигнатуры приведёт к множеству ложных срабатываний, что будет раздражать команду мониторинга и, как следствие, снизит надёжность сигнатуры.

Почему мы сделали свою проверку анонимности и IP адреса?

Наш VPN и прокси сервис связан с анонимностью, поэтому мы сами часто посещали эти сайты и проверяли IP адрес. В результате бесконечного количества тестов мы стали замечать баги и неточности при работе этих сайтов.

Мы писали, чтобы они убрали баг с некорректным определением DNS сервера.

Сайт определяет главный IP адрес сервера и указывает его в списке DNS серверов. Если выполнить DNS запрос, используя главный IP адрес сервера командой nslookup google.com , то такой запрос не будет выполнен. Это говорит о том, что данный IP адрес не является DNS сервером и его не нужно добавлять в список DNS серверов на сайте.

Другой баг связан с определением анонимности через модуль p0f и интерпретацией данных.

Модуль p0f умеет определять значения MTU и сравнивать его с эталонными значениями MTU для VPN с разными типами шифрования. Если значение MTU соответствует какому-то типу VPN из таблицы эталонных значений, то p0f говорит об использовании VPN. Если определенного значения MTU нет в базе и оно меньше 1400, то p0f всегда показывает, что определен VPN.

Разработчики p0f не учли, что системный администратор может вручную изменить значение MTU для соединений и тогда ВСЕ подключения будут считаться VPN подключениями. Некоторые мобильные операторы используют значение MTU

Нас не услышали и проверки на тех сайтах работают также с ошибками.

Что такое GRE туннель?

GRE туннель представляет собой соединение точка — точка, его можно считать одной из разновидностей VPN туннеля, без шифрования. Основное достоинство GRE это возможность передавать широковещательный трафик, что позволяет пропускать через такой туннель протоколы маршрутизации использующие его, IPSec — протокол защиты сетевого трафика на IP-уровне туннели в чистом виде этого не могут. Причин для организации GRE туннеля может быть множество от банальной необходимости пробросить свою сеть через чужое IP пространство до использования протоколов OSPF, RIPv2, EGRP совместно с IPSec. Так же GRE, в отличии от IPIP, может помочь пробросить немаршрутизируюмые протоколы, такие как NetBios, IPX, AppleTalk.

Различия между туннель GRE или IPIP:

- IPIP — инкапсулирует только unicast IPv4-трафик

- GRE — IPv4/IPv6 unicast/multicast трафик

Туннелирование увеличивает нагрузку на систему и сеть, потому что добавляются дополнительные IP-заголовки. Таким образом, если обычный размер пакета (MTU) в сети равен 1500 байтам, то при пересылке по туннелю, пакет будет меньше, 1476 байт для GRE и 1480 байт для IPIP. Задать MTU можно вручную или с помощью PMTUD (path MTU discovery). Основная проблема в ручной настройке MTU и/или MSS состоит в том, что по пути между вашими площадками может оказаться линк с MTU, скажем, 1300. Тут на помощь может прийти PMTUD. Протокол целиком и полностью полагается на ICMP протокол диагностики перегрузки сети unreachable messages, которые должны быть разрешены на всем пути между соседями. Cisco рекомендует устанавливать MTU в 1400 байт вне зависимости от того работает GRE поверх IPSec в туннельном или в транспортном режиме.

Туннелирование подразумевает три протокола:

- пассажир — инкапсулированный протокол (IP, CLNP, IPX, AppleTalk, DECnet Phase IV, XNS, VINES и Apollo)

- протокол инкапсуляции (GRE)

- транспортный протокол (IP)

Встроенные инструменты контроля портов

Мы предлагаем две команды, чтобы показать список. В первом списке отображаются активные порты вместе с именем процесса, который их использует. В большинстве случаев эта команда будет работать нормально. Иногда, однако, имя процесса не поможет вам определить, какое приложение или служба фактически использует порт. В таком случае вам нужно будет перечислить активные порты вместе со номерами идентификатора процессов, а затем просмотреть эти процессы в диспетчере задач.

Просмотр портов вместе с именами процессов

Во-первых, вам нужно открыть командную строку в режиме администратора. Нажмите «Поиск», а затем введите «командная» в поле поиска. Когда вы увидите «Командная строка» в результатах, щелкните его правой кнопкой мыши и выберите «Запуск от имени администратора».

В командной строке введите следующий текст и нажмите «Ввод»:

netstat -ab

После того, как вы нажмете Enter, результаты могут занять минуту или две для полного отображения, поэтому будьте терпеливы. Прокрутите список, чтобы найти порт (который указан после двоеточия справа от локального IP-адреса), и вы увидите имя процесса, использующего этого порт.

Если вы хотите сделать это немного проще, вы также можете выгрузить результаты команды в текстовый файл. Затем вы можете просто найти номер порта в текстовом файле.

Здесь, например, вы можете видеть, что порт 62020 связан процессом Skype4Life.exe. Skype – это приложение для общения между пользователями, поэтому мы можем предположить, что этот порт фактически связан процессом, который регулярно проверяет наличие обновлений для приложения.

Просмотр портов вместе с идентификаторами процессов

Если имя процесса для номера порта, который вы просматриваете, затрудняет определение того, какому приложению он соответствует, вы можете попробовать версию команды, которая показывает идентификаторы процессов (PID), а не имена. Введите следующий текст в командной строке, а затем нажмите Enter:

netstat -aon

В столбце справа справа перечислены PID, поэтому просто найдите тот, который связан с портом, который вы пытаетесь устранить.

Затем откройте диспетчер задач, щелкнув правой кнопкой мыши любое открытое пространство на панели задач и выбрав «Диспетчер задач».

Если вы используете Windows 8 или 10, перейдите на вкладку «Подробности» в диспетчере задач. В более старых версиях Windows вы увидите эту информацию на вкладке «Процессы». Отсортируйте список процессов по столбцу «ИД процесса» и найдите PID, связанный с портом, который вы исследуете. Возможно, вы сможете узнать больше о том, какое приложение или служба использует указанный порт, посмотрев столбец «Описание».

Если нет, щелкните процесс правой кнопкой мыши и выберите «Открыть расположение файла». Расположение файла, скорее всего, даст вам подсказку о том, какое приложение задействовано.

Можно ли просматривать с прокси и VPN?

Мы видели, что прокси и VPN . Как мы видели, это два типа инструментов, которые помогут улучшить конфиденциальность и анонимность в сети. Теперь можем ли мы использовать обе службы одновременно и еще больше повысить надежность?

Ответ положительный. Мы можем использовать VPN и прокси одновременно. В конце концов, прокси меняет наш IP-адрес и перенаправляет трафик на другой сервер. По сути, мы достигаем этого: скрыть наш настоящий IP с прокси, а затем IP этого прокси с VPN. У нас будет двойной слой, двойное шифрование.

Мы можем установить VPN на нашем компьютере и параллельно перемещаться через прокси. Это вариант, который у нас есть, хотя правда в том, что он не самый оптимальный. Мы даже не можем сказать, что это обязательно улучшит безопасность и конфиденциальность в Интернете.

В этом нет необходимости, если мы хотим скорости и безопасности

Мы можем подумать, что, используя одновременно прокси и VPN, мы сможем ориентироваться более безопасно и сохранить нашу конфиденциальность. Однако, прежде чем принять это решение, вы должны подумать о нескольких вещах: скорости Интернета и необходимости использовать оба варианта одновременно.

Прежде всего, если мы возьмем скорость во внимание, мы должны указать, что у нас будут проблемы. Использование отдельного прокси или VPN уже может повлиять на качество интернет-сигнала

У нас может быть значительная потеря скорости и даже перебои в работе, если сервис, который мы используем, не самый подходящий.

Но мы также должны помнить, что нет необходимости использовать оба варианта, если мы хотим поддерживать безопасность и конфиденциальность . Если мы просто хотим скрыть IP-адрес, допустим любой из двух вариантов, и только одного из них более чем достаточно. Если мы хотим повысить безопасность, в этом случае мы обязательно должны использовать программу VPN. Таким образом мы можем зашифровать все соединение, скрыть IP-адрес и добиться большей безопасности и надежности при просмотре сети.

Короче говоря, можно выходить в Интернет через прокси и VPN одновременно. У нас будет двойное шифрование, и мы сможем скрыть реальный IP-адрес через прокси, а последний — через VPN. Но, как мы объяснили, это может привести к проблемам со скоростью и не может улучшить нашу безопасность. Лучше использовать хороший VPN, который защищает ваше интернет-соединение.

Устраняем замечания по анонимности и безопасности

DoNotTrack В вашем браузере не включен запрет на отслеживание.

Открываем настройки браузера, выбираем Приватность и защита. Находим защиту от отслеживания и выбрать Использовать защиту от отслеживания для блокировки известных трекеров ВСЕГДА, Передавать сайтам сигнал “Не отслеживать”, означающий, чтобы вы не хотите быть отслеживаемыми ВСЕГДА.

Заходим на whoer.net, замечания DoNotTrack больше нет. Анонимность, по-прежнему, 64%.

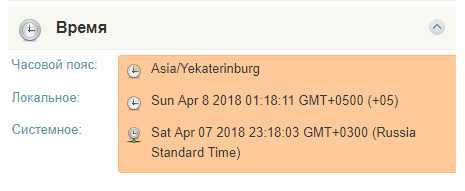

Разное системное время

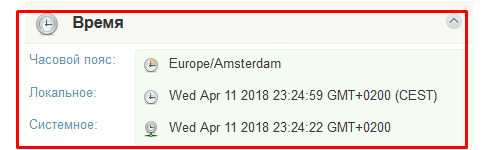

Это замечание означает, что часовой пояс и время на вашем компьютере отличаются от времени расположения сервера VPN. В нашем случае это Нидерланды. Чтобы определить какой часовой пояс и какое время нам необходимо установить, воспользуемся сервисом whoer.net.

Теперь, когда нам известно, какой часовой пояс и время соответствует местоположению, соответствующему IP, можем изменить системное время и часовой пояс. Щелкните по часа в правом нижнем углу экрана и выберите «Изменение настроек даты и времени». Установите часовой пояс и время, соответствующие местонахождению сервера. Подробнее о том, как это сделать можно прочитать тут.

Заходим на whoer.net. Анонимность уже 70%. Смотрим параметры времени.

Замечания Разное системное время больше нет. Осталось только одно замечание.

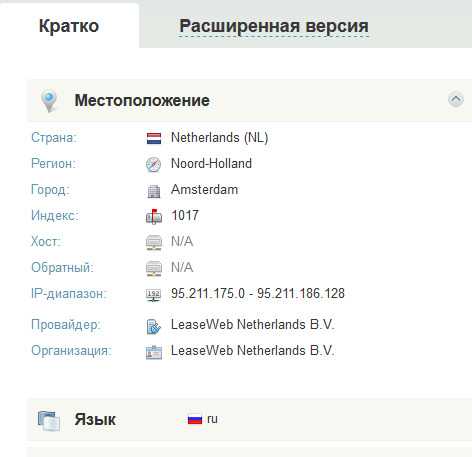

Отличие языка

Это замечание означает, что язык операционной системы и браузера, отличается от языка страны местоположения. Посмотрим какой язык показывает сервис проверки whoer.net. Чтобы понять какой именно язык необходимо установить, определитесь к какому серверу VPN будет производиться подключение. Все тарифы включают сервера в 16 странах. В бесплатной версии это Нидерланды.

Для устранения этого замечания перейдем в настройки браузера, откроем дополнительные настройки и добавим язык местоположения. Чтобы определить какой язык необходимо установить, можно задать запрос в интернете, например, язык Нидерланды. Википедия подсказала нам, что в Нидерландах нидерландский (голландский) язык.

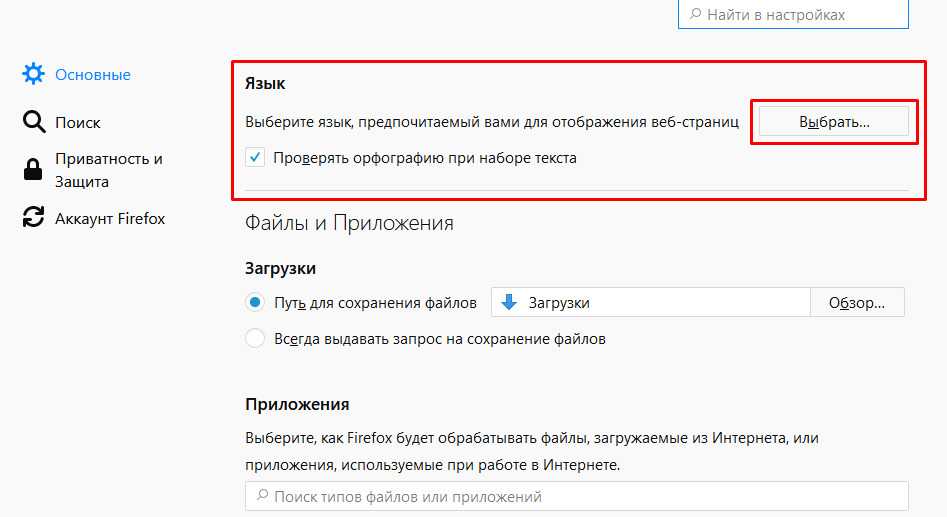

Находим настройки языка, жмем кнопку «Выбрать».

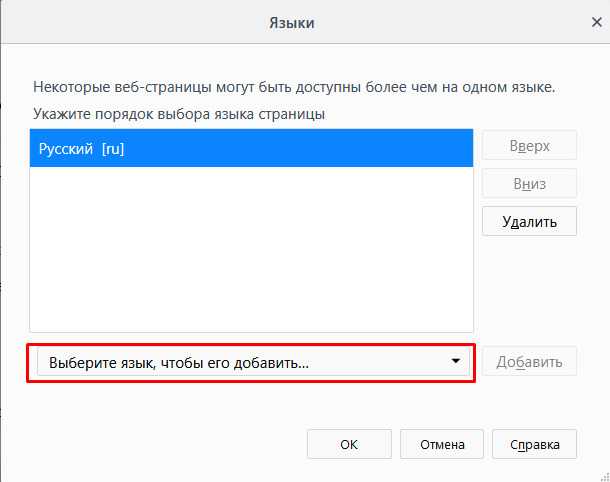

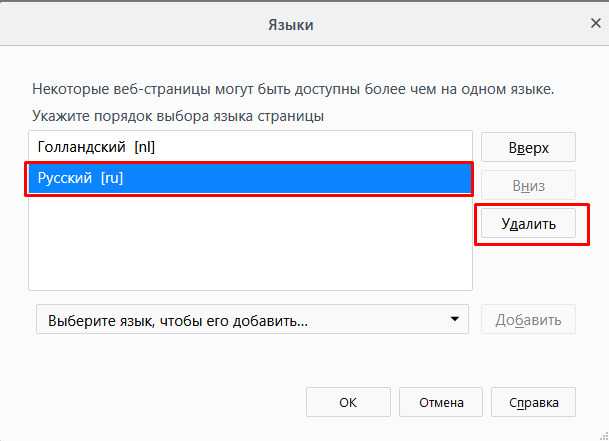

В открывшемся окне щелкаем «Выберите язык, чтобы его добавить…».

Нидерландского языка в списке нет. Находим голландский. Удаляем русский язык, для этого выбираем язык из списка и жмем «Удалить». Нажимаем кнопку «ОК». Закрываем окно настроек.

Заходим на whoer.net. Ура! Замечаний нет.

Итак, всего в несколько шагов мы добились 100% анонимности, используя бесплатный клиент Whoer VPN, браузер Mozilla Firefox 59.0.2 в Windows 10. Если вы используете другие операционные системы или браузеры, вы можете воспользоваться инструкциями на whoer.net для настройки именно вашей операционной системы и браузера.

SSL (уровень защищенных сокетов)

Обратите внимание, что SSL — это технология, которая обеспечивает безопасность ваших данных путем их шифрования. SSL-соединения используются для покупок в Интернете и других услуг и не требуют подписки на какие-либо услуги

SSL-соединения используются для покупок в Интернете и других услуг и не требуют подписки на какие-либо услуги.

Единственная проблема заключается в том, что вы полагаетесь на веб-сервер, который требует его, и в настоящее время его используют только серверы, которым необходима безопасность, например банки и торговые сайты.

Поиск Google использует SSL, но он защищает ваши поисковые данные только от тех, кто следит за вашим интернет-соединением, а не от Google.

Google по-прежнему знает, кто вы и что ищете, как и ваш интернет-провайдер.

Однако, если вы выполняете поиск через прокси-сервер или VPN, тогда Google не узнает о вас, если только вы не вошли в учетную запись Google, когда это делаете.

Настройки

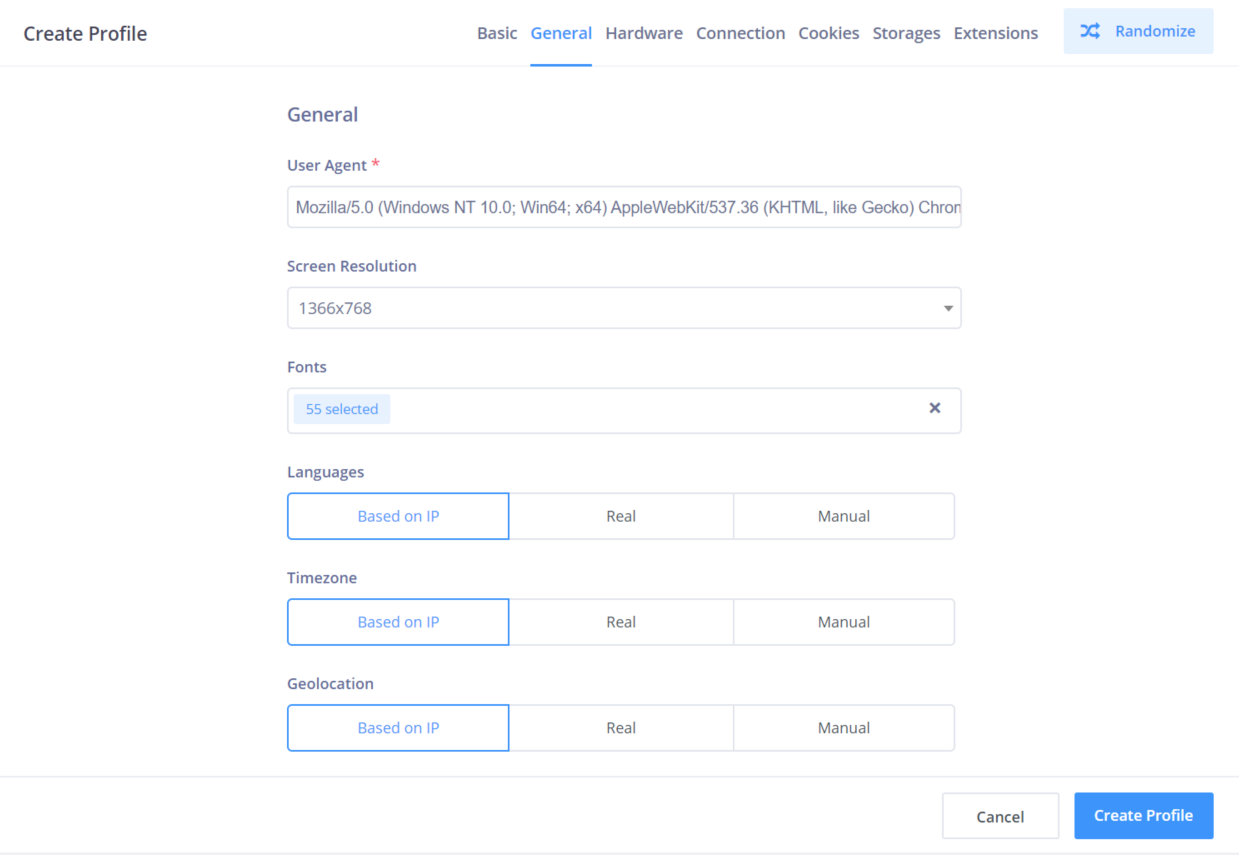

Настроек на удивление много — глаза разбегаются. Кроме очевидных, вроде названия и комментария к названию профиля в программе, сразу предлагается выбрать, какая операционная система будет определяться при посещении сайтов. На первой же вкладке можно изменить список тегов для профиля (о них позже) и назначить стартовую страницу, чтобы при массовой регистрации аккаунтов через Octo не тратить время даже на переход на целевую страницу.

При выборе операционной системы меняются некоторые настройки на второй вкладке: например, при выборе macOS будет автоматически изменен заголовок User-Agent, чтобы там был указан Macintosh. Вариантов ОС три, но третий (Linux) выбрать нельзя, поскольку соответствующие методы маскировки для Linux еще недостаточно проработаны.

Вторая вкладка содержит общие настройки. Тут можно поменять User-Agent, виртуальное разрешение экрана и набор доступных браузеру шрифтов. Кроме этого, можно поменять отдаваемый системный язык, часовой пояс и геолокацию — все три параметра по умолчанию задаются в соответствии с внешним IP-адресом, но можно принудительно установить их равными системным или даже задать вручную конкретные значения. Приятная мелочь: эти параметры задаются не просто текстовой строкой, а удобными меню с пояснениями.

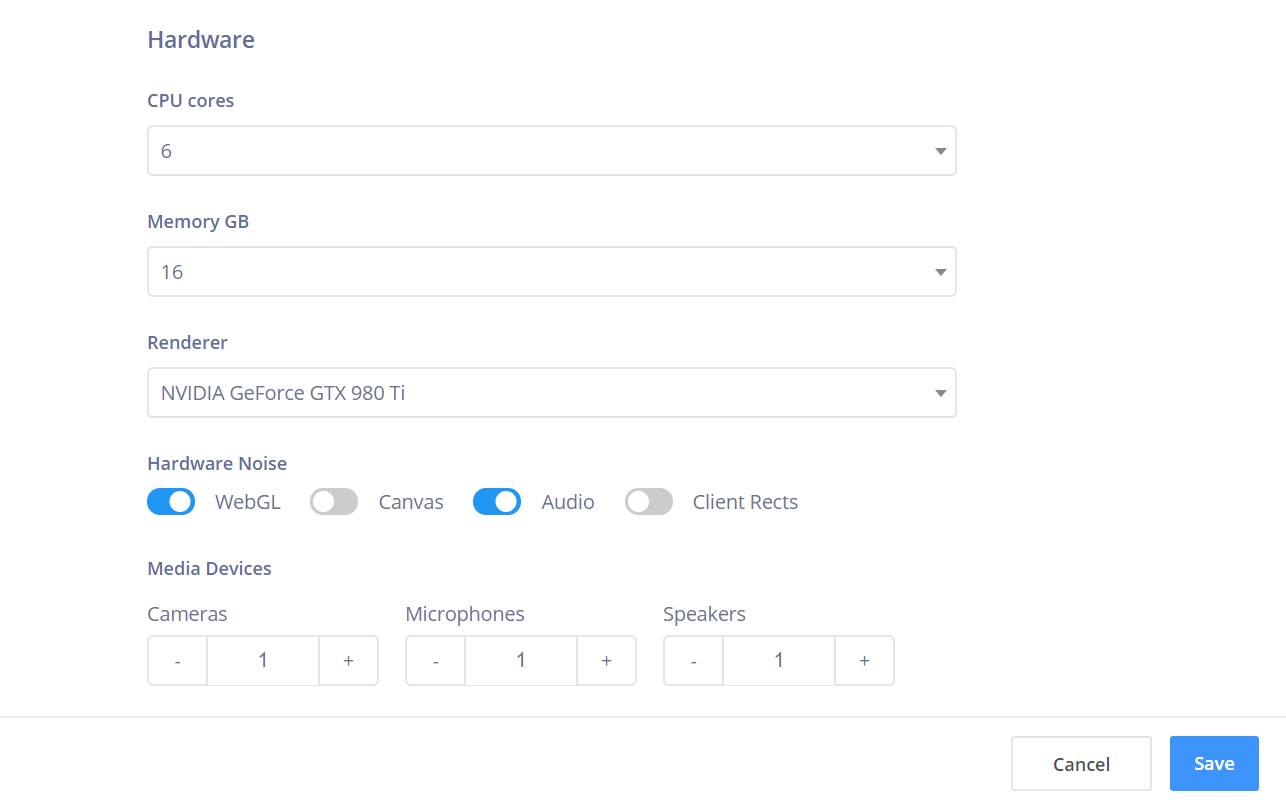

На третьей вкладке можно собрать себе компьютер мечты, жаль, что увидят его только сайты, на которые ты зайдешь через Octo Browser. Настраивается объем оперативной памяти, количество ядер процессора, модель видеокарты, а также количество микрофонов, камер и динамиков. Тут же можно включить рандомизацию значений некоторых отпечатков: по умолчанию защищены отпечатки WebGL и аудиоподсистемы, но можно подчистить еще тег и фингерпринты по client rects.

info

Фингерпринтинг через широко известен, а вот — техника чуть менее популярная и заключается в том, что код на JS может получить информацию об участках экрана, куда выведена контролируемая информация. Такие участки очень сильно зависят от компьютера и позволяют отслеживать даже Tor Browser со включенным JavaScript. Подробнее — в статье Хосе Карлоса Норте.

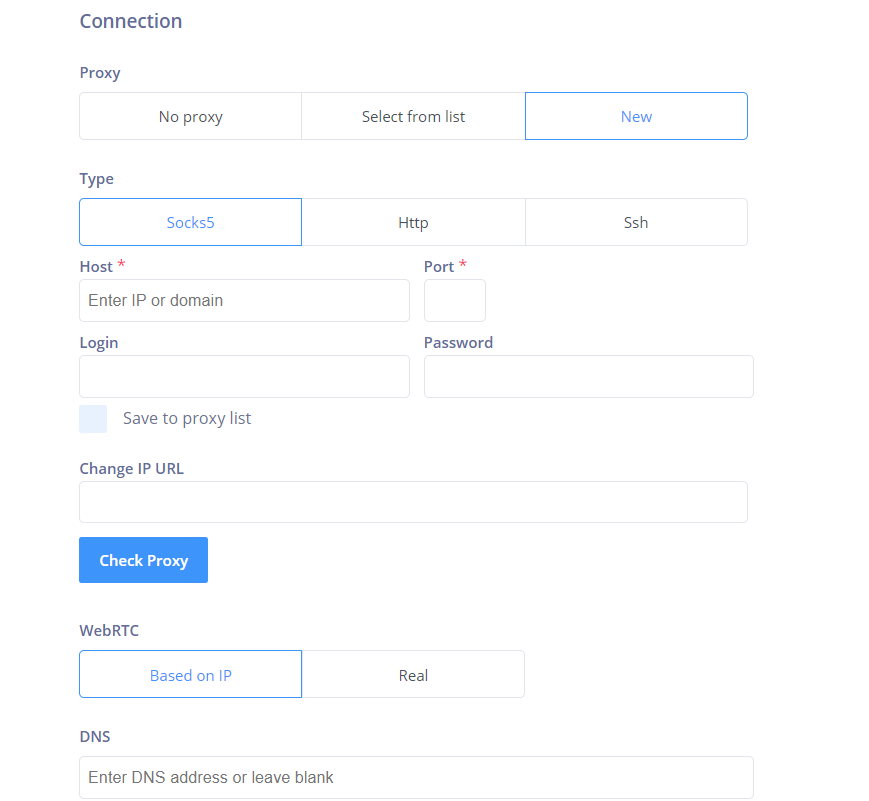

Дальше настраивается прокси (поддерживается SOCKS5, HTTP и SSH) и DNS для конкретного профиля.

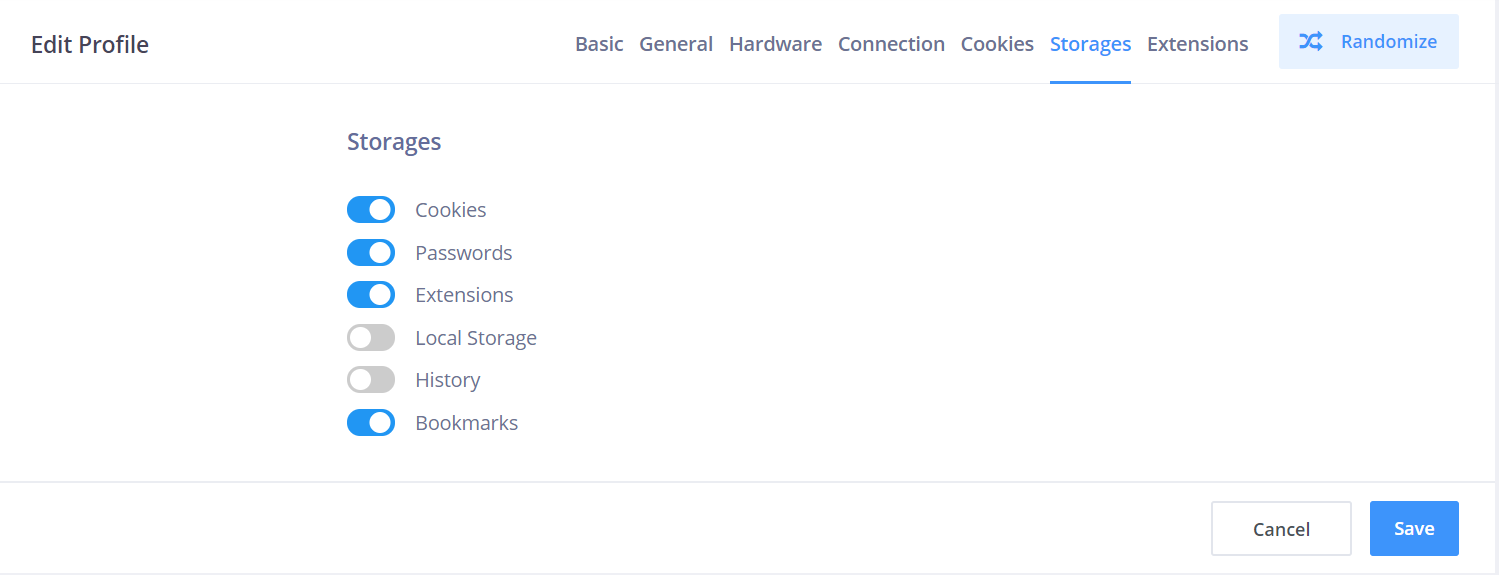

Следом можно загрузить пачку сookies в текстовом формате или в JSON, установить расширения и выбрать поддерживаемые хранилища. Выборочно включаются и отключаются cookies, сохранение паролей, расширения, Local Storage, история и закладки.

Думаю, постоянному читателю «Хакера» не надо пояснять, зачем нужны эти настройки, так что перейдем к тестированию.

Шаг 4 (Mac OS X / Linux) -Создание ярлыка для повторного использования

Для систем OS X или Linux мы можем создавать псевдонимы или создавать сценарии, чтобы быстро создавать для нас туннели. Ниже приведены два способа автоматизации процесса туннелирования.

Примечание. Все эти ярлыки требуют аутентификации без пароля / без пароля для SSH-сервера!

Кликабельный скрипт BASH

Если вы хотите, чтобы значок дважды щелкнул и запустил туннель, мы можем создать простой BASH-скрипт для этой работы.

Мы позволяем сценарию установить туннель и запустить Firefox, но вам все равно нужно вручную добавить настройки прокси в Firefox.

На OS X Двоичные файлы Firefox, которые мы можем запустить из командной строки, расположены по адресу 。 Предполагая, что приложение находится в папке «Приложения», двоичный файл будет расположен 。

В системе Linux , Если вы установили Firefox через репозиторий или он предварительно установлен, его местоположение должно быть 。 Вы всегда можете использоватьКоманда, чтобы узнать его местоположение в системе.

В приведенном ниже сценарии замените путь Firefox на путь, подходящий для вашей системы.

Используйте какСоздайте новый файл в текстовом редакторе, например так:

nano〜/ socks5.sh

Добавьте следующую строку:

socks5.sh

- воляЗамените на желаемый номер порта (он должен совпадать с тем, что у вас есть в Firefox)

- воляЗамените своим SSH-пользователем и именем хоста или IP

- воляЗамените путь двоичного файла Firefox

Сохраните свой скрипт. Для нано введите , А затем выход, введите 。

Сделайте скрипт исполняемым, чтобы он выполнялся при двойном щелчке по нему. Введите следующую команду в командной строке, чтобы добавить разрешения на выполнение, используя свой собственный путь к сценарию:

chmod + x /path/to/socks5.sh

В OS X вам может потребоваться выполнить дополнительные действия, чтобы сообщить Mac OS XФайл должен быть выполнен как программа, а не открыт в редакторе.

Для этого щелкните правой кнопкой мыши на вашемФайл и выберитеполучение информации 。

поверни» Открытый метод «Раздел, если треугольник дисплея не обращен вниз, щелкните по нему, чтобы увидеть раскрывающееся меню. Xcode может быть установлен как приложение по умолчанию.

Измените это наTerminal.app 。 Если Terminal.app не указан, выберитеДругой Затем перейдите кПриложения> Утилиты> Terminal.app 。

Теперь откройте свой SOCKS прокси, просто дважды щелкнитеФайл.

(После выполнения сценарий не будет запрашивать пароль, поэтому, если вы ранее установили ключ SSH для запроса пароля, он автоматически завершится ошибкой.)

Скрипт откроет окно терминала, инициирует SSH-соединение и запустит Firefox. Не стесняйтесь, чтобы закрыть окно терминала. Пока вы сохраняете настройки прокси в Firefox, вы можете начать просматривать защищенное соединение.

Псевдоним командной строки

Если вы часто оказываетесь в командной строке и хотите запустить туннель, вы можете создать псевдоним BASH, чтобы выполнить эту работу за вас.

Самая сложная часть создания псевдонима — определить, где сохранить команду псевдонима.

Различные дистрибутивы Linux и OS X сохраняют псевдонимы в других местах. Лучший способ — найти один из следующих файлов и выполнить поиск.Чтобы увидеть, где другие псевдонимы в настоящее время сохраняются. Возможности включают

После того, как вы найдете правильный файл, добавьте этот псевдоним в любые файлы, которые у вас уже есть, или просто в конце файла.

.bashrc

- воляЗамените на желаемый номер порта (он должен совпадать с тем, что у вас есть в Firefox)

- воляЗамените своим SSH-пользователем и именем хоста или IP

- воляЗамените путь двоичного файла Firefox

Ваш псевдоним загружается только при запуске новой оболочки, поэтому закройте терминальную сессию и запустите новую оболочку.

Теперь, когда вы печатаете:

SOCKS5

Этот псевдоним устанавливает ваш туннель, затем запускает Firefox для вас и возвращает вас в командную строку.

Убедитесь, что Firefox по-прежнему настроен на использование прокси. Вы можете безопасно просматривать сейчас!

Смотрим на ситуацию с точки зрения защиты

При написании подобных инструментов важно посмотреть на всё с точки зрения защиты и подумать, что нужно принять во внимание. Наиболее важно помнить, что инструменты кибербезопасности не ограничиваются политиками белого списка брандмауэра. Большинство современных инструментов для защиты включают в себя различную функциональность по обнаружению аномалий

Но прежде чем заводить речь об аномалиях, нужно узнать больше о нормальном поведении субъекта

Большинство современных инструментов для защиты включают в себя различную функциональность по обнаружению аномалий. Но прежде чем заводить речь об аномалиях, нужно узнать больше о нормальном поведении субъекта

Наиболее важно помнить, что инструменты кибербезопасности не ограничиваются политиками белого списка брандмауэра. Большинство современных инструментов для защиты включают в себя различную функциональность по обнаружению аномалий

Но прежде чем заводить речь об аномалиях, нужно узнать больше о нормальном поведении субъекта.

Если говорить о ping-сообщениях в обычной сети, то их свойства примерно такие:

- Большинство ping-сообщений отсылаются одинаковым образом — по 4 сообщения за раз.

- Ping-сообщение имеет тип 8 (echo ping request), ping-ответ — тип 0 (echo ping reply).

- С каждым ping-пакетом отсылаются несколько полей (при использовании Windows 8.1):

- = 0x0001;

- ответа будет равно запроса;

- У полезной нагрузки останется размер (32 байта) и содержимое («abcdefghijklmnopqrstuvwabcdefghi») по умолчанию.

Учитывая всё вышеперечисленное, вам следует:

Написать управляющий сервер и агент таким образом, чтобы каждую минуту (например) отправлялось не больше 4 ping-сообщений. Если на отправку ваших данных требуется 15 сообщений, то весь процесс займёт 4 минуты. Да, возможно это медленно, но стоит того, чтобы остаться незамеченным.

Убедиться, что ping-запрос и ответ логически правильны

Если все сообщения, которые вы отправляете, будут типа 0, то будет странно увидеть много ответов, когда нет никаких запросов.

Обратить внимание, что размер полезной нагрузки повлияет на первый пункт (количество ping-сообщений на размер данных) и что это метаданные.

Подумать о содержимом полезной нагрузки в контексте возможного наличия DPI.

О программе

В первую очередь Hamachi — это ПО, предназначенное для построения виртуальной частной сети (VPN). Она создает собственную защищенную локальную сеть из ПК, подключенных к интернету. С помощью этого создается эмуляция локальной сети, которую успешно используют геймеры для игр по сети.

Возможности Hamachi:

- Управление и администрирование сетей.

- Создание серверов и соединение их с серым IP и клиентских ПК.

- Защита данных из-за передачи шифрованного трафика в стиле peer-to-peer.

- Создание сети с топологией «Звезда» и со шлюзом.

Совет! Для подключения нескольких ПК вы можете создать обычную локальную сеть с помощью Wi-Fi роутера.

![Gre туннели [айти бубен]](http://rozblog.ru/wp-content/uploads/6/9/a/69aa6a0043aecec762397271caae0a05.png)